어렵당

10. 정보보안 일반 본문

정보보호 개요

관리적 보안 : 정보보호 정책/지침/절차 수립, 정보보호 조직/인력 구성 등

기술적 보안 : 보안솔루션, 보안설정, 개발보안(시큐어코딩) 등

물리적 보안 : 시설물/장비 출입통제/CCTV 등

정보보호의 3요소(CIA Triad) 및 목표 : 기밀성, 무결성, 가용성 + 인증, 부인방지, 책임 추적성 등

강제적 접근통제(MAC : Mandatory Access Control) 정책

: 사용자에게 부여된 보안 취급인가와 자원에 부여된 보안 수준을 비교하여 접근통제를 수행

: 관리자에 의해서만 권한설정된다

- BLP(Bell-LaPadula) 모델

: 주체보다 보안 수준이 높은 객체의 정보를 읽을 순 없지만 쓸 수 있고 주체보다 보안 수준이 낮은 객체에 정보를 볼순 있지만 쓸 수 없다.

: 최초의 수학적 접근통제 모델로 기밀성을 보장

- Biba 모델

: 주체보다 무결성 수준이 낮은 객체의 정보를 읽을 순 없지만 쓸 수 있고 주체보다 무결성 수준이 높은 객체에 정보를 볼순 있지만 쓸 수 없다.

: 무결성을 보장

- 클락 윌슨(Clark-Wilson) 모델

: 상업적 응용에서 무결성의 3가지 목표를 모두 보장

- 만리장성(Chinese Wall) 모델

: 이해관계가 충돌하는 상업적 응용에서 기밀성과 무결성을 보장

임의적 접근통제(DAC : Discretionary Access Control) 정책

: 사용자의 신원(ID)정보와 자원에 대한 사용자의 접근 권한을 기반으로 접근통제를 수행하는 정책

: 자원의 소유자가 해당 자원에 대한 다른 사용자의 접근 권한을 임의로 지정가능하다

* ACL : 객체(자원)를 기준으로 권한 명시

* CL : 주체(사용자)를 기준으로 권한 명시

역활 기반 접근통제(RBAC : Role Based Access Control) 정책

: 사용자에게 부여된 역활과 역활이 가지는 자원에 대한 접근 권한을 기반으로 접근통제를 수행하는 정책

: 사용자가 많고 접근 권한이 자주 변경되는 환경에서 접근통제가 용이

-------------------------------------

정보보호정책

: 조직의 정보보호 목적과 활동에 관한 사항을 정의한 최상위 문서

: 정보보호 활동을 위하여 기본적으로 무엇이 수행되어야 하는가를 일목요연하게 기술한 지침과 규역

: 경영진의 의지 및 방향을 포함

: 역활과 책임 및 대상과 범위를 포함

: 관리적/기술적/물리적 정보보호 활동의 근거를 포함

정보보호정책 구현 요소

1. 표준(Standards) : 정보보호정책을 구현하기 위한 세부 요구사랑을 정의한 강제적 규정

2. 지침(Guidelines) : 정보보호정책을 구현하기 위해 시스템/업무별로 세부 요구사항을 정의한 권고적 규정

3. 절차(Procedures) : 정책/표준/지침의 요구사항에 대한 구체적 업무방법 및 절차

* 정보보호정책 수립 관련 ISMS-P 인증기준

: 정보보호와 개인정보보호 정책 및 시행문서(지침/절차)를 수립/작성하며, 이때 조직의 정보보호와 개인정보보호 방침을 명확하게 제시하여야 한다.

: 정책과 시행문서는 경영진의 승인을 받아야 한다

: 임직원 및 관련자에게 이해하기 쉬운 형태로 전달하여야 한다

* 정보보호 및 개인정보보호 정책/시행문저 제 개정 시 준수사항

- 이해관계자와 정책/시행문서의 내용을 충분히 협의 및 검토한다

- 최고경영자 또는 최고경영자로부터 권한을 위임받은 자의 승인을 받아야 한다

- 정책/시행문서의 최신본을 임직원과 관련자에게 이해하기 쉬운 형태(교육자료, 전자게시판 등)로 전달한다

-------------------------------------

위험관리(Risk Management)

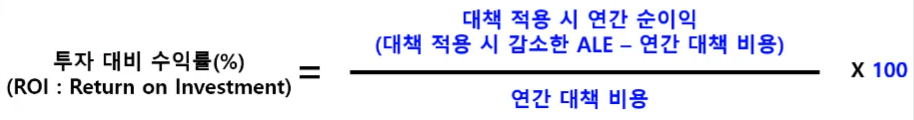

: 조직의 자산에 대한 위험을 수용 가능한 목표 위험수준(DoA)으로 유지하기 위해 자산에 대한 위험을 분석하고 이러한 위험으로부터 자산을 보호하기 위한 비용 대비 효율적인(ROI) 정보호호대책을 마련하는 일련의 과정

위험관리 과정

1. 위험관리 전략 및 계획 수립

: 위험 분석(관리) 방법을 선택하고 비용/인력 등 가용 자원을 고려하여 계획을 수립하는 단계

2. 위험 분석

: 자산, 위협, 취약점, 기존 보호대책 등을 분석하여 위험의 종류와 규모를 결정하는 단계

: 자산을 식별하고 식별된 자산의 가치(CIA 기준)를 산정하여 그 자산에 존재하는 위협 및 취약성,기존 보호대책 등을 분석

* 위험분석 방식

- 정량적 위험분석 방식

: 손실이나 위험의 크기를 금전적 가치로 표현하는 방식

: 과거자료 분석법, 확률 분포법, 점수법, 수학공식 접근법 ['정량 과학점수' 로 암기], 연간 예상 손실(ALE) 계산법 이 있다

연간 예상 손실(ALE) 계산법

자산 가치(AV:Asset Value) : 자산의 가치를 금액으로 표현

노출 계수(EF:Exposure Factor) : 특정 자산에 특정 위협이 발생했을 때 자산에 미치는 손실비율(%)

단일 예상 손실액(SLE:Single Loss Expectancy) : 특정 자산에 특정 위협이 1회 발생했을 때 예상 손실액

( SLE = AV * EF )

연간 발생률(ARO:Annual Rate of Occurrence) : 특정 자산에 특정 위협의 연간 발생률(1년에 1번은 1, 5년에 1번은 0.2)

연간 예상 손실액(ALE:Annual Loss Expectancy) : 특정 자산에 특정 위협이 발생했을 때 연간 예상 손실액

( ALE = SLE * ARO )

( ALE가 1억이고 연간 대책비용이 2천만원일 경우 ROI는 300% )

- 정성적 위험분석 방식

: 손실이나 위험의 크기를 개략적인 크기로 비교하는 방식

: 델파이법(전문가 집단 토론/설문조사), 시나리오법(어떤 사건도 기대대로 발생하지 않는다는 사실에 근거하여 발생가능한 결과들을 추정), 순위결정법(비교우위 순서 결정표에 의해 위험 항목들의 서술적 순위를 결정), 퍼지행렬법(위험분석 요소들을 정성적인 언어로 표현된 값을 사용하여 기대손실을 평가)

* 위험분석 접근방법

- 기준선 접근법(베이스라인 접근법)

: 모든자산에 대한 체크리스트 형식의 표준화된 보호대책을 이용하여 보호의 기본수준을 정하고 위험분석을 수행

: 시간과 비용이 많이 들지않고 기본적으로 필요한 보호대책 선택이 가능하다

: 조직의 특성을 고려하지 않기때문에 과보호 또는 보호가 부족할 수 있다

- 비정형 접근법

: 경험자의 지식을 기반으로 위험분석을 수행

: 작은 규모의 조직에 비용 대비 효과적이다

: 수행자의 경험이 부족한 위험 영역을 놓칠 가능성이 있다

- 상세 위험분석

: 정형화되고 구조화된 위험분석 방법론

: 자산분석, 위협분석, 취약성 분석 등의 각 단계를 통해 조직위 위험들을 모두 상세하게 분석

: 가장 적절한 대책을 수립할 수 있지만 많은 지식과 시간, 노력이 요구된다

- 복합 접근법

: 고위험 영역은 상세 위험분석으로 분석, 그외는 기준선 접근법으로 분석

* 위험분석 절차 : 자산 분석(자산 식별, 자산 가치 평가) - 위협 평가 / 취약성 평가 / 기존 보안대책 평가 - 위험 평가

* 자산 분석 단계

- 자산 식별 : 자산 목록을 작성, 중복이나 누락된 자산이 없어야 한다

- 자간 가치 평가 : 자산 별 기밀성, 무결성, 가용성 측면에서 중요도를 산정하고 중요도에 따라 자산의 가치를 평가

(식별된 자산에 위험 발생 시 영향을 기밀성,무결성,가용성 측면에서 파악하여 자산의 가치를 평가하기 위함)

- 자산 그룹핑 : 자산의 가치가 결정되면 유형, 중요도, 사용용도, 위험 등이 유사한 자산들을 하나의 그룹으로 만들어 분류

* 위협 평가 단계

- 위협 식별 : 이미 발생한 위협과 발생할 수 있는 위협을 담당자와 협의하여 목록화

- 위협 평가 : 위협이 자산에 미치는 영향, 그리고 위협이 발생할 가능성을 평가한다

* 취약성 평가 단계

- 취약성 식별 : 식별된 위협에 대해 자산이 어느정도 취약한지를 담당자와 협의 후 목록화

- 취약성 평가 : 식별된 취약성이 자산에 미치는 영향을 평가

- 우려사항 평가 : 우려사항은 위협과 취약성를 통합하여 정의한 항목, 우려사항 평가를 실무에서 주로 사용

* 기존 보안대책 평가 단계 : 이미 적용되어 있는 보안대책을 평가하여 위협의 규모와 츼약성의 영향도를 낮춘다

3. 위험 평가

: 수용가능한 목표 위험수준(DoA)을 정하여 이를 기준으로 위험의 대응여부와 우선순위를 결정하는 단계

: 모든 위험을 대응하거나 완전히 제거하는건 불가능

: 수용가능한 목표 위험수준(DoA)은 정보보호 최고책임자, 개인정보 보호책임자 등 경영진의 의사결정에 의하여 결정된다

* 위험 평가 단계

- 위험도 평가 : 자산분석, 위협 평가, 취약성 평가, 기존 보호대책 평가 결과를 이용하여 최종적으로 자산의 위험도(위험 수준, 잠재적 손실의 규모)를 평가한다 (위험도 = 자산 가치 등급 + 위협 평가 + 취약성 평가)

- 수용 가능한 목표 위험수준(DoA) 결정 : 경영진의 의사결정에 의하여 위험의 대응 여부와 우선순위를 결정한다

4. 정보보호 대책 선정

: 위험 평가에 기초하여 위험대응에 필요한 보호대책을 선정하는 단계

: 위험처리 전략을 설정하고 적절한 정보보호대책을 선택한다

: 위험처리 전략에는 '위험 수용', '위험 감소', '위험 회피', '위험 전가' 등이 있다

* 정보보호대책 명세서 : 정보보호대책에 대한 선택여부와 근거를 명시한 문서로 선택하지 않은 통제사항이 있다면 그 이유 또한 명확하게 기술한다.

* 위험 수용 : 현재의 위험을 받아들이고 잠재적 손실 비용을 감수하는 전략

* 위험 감소 : 위험을 감소시킬 수 있는 대책을 채택, 대책적용전 ALE - 대책적용후ALE - 연간대책비용 이 양(+)인 보호대책

* 위험 전가 : 위험의 잠재적 손실비용을 보험이나 외주 등 제3자에게 이전시키는 전략

* 위험 회피 : 위험이 존재하는 프로세스나 사업을 수행하지 않고 포기하는 전략

5. 정보보호 계획 수립

: 선정한 정보보호 대책을 구현하기 위한 계획을 수립하는 단계

: 우선순위, 일정계획, 예산, 책임,운영계획 등을 포함한 이행계획을 수립한다

* 자산의 취약성을 이용한 위협에 의해 원하지 않는 사건이 발생하여 자산에 손실을 미칠 가능성을 위험이라 한다

(위험의 3대 구성요소 : 자산(A), 취약성(V), 위협(T) + 정보보호대책)

* 정보보호대책을 구현한 후 남아있는 위험을 잔여 위험(Residual Risk)이라 한다

보호대책 적용 시점에 따른 구분

( 보호대책 : 기술적 보호대책, 관리적 보호대책, 물리적 보호대책 )

예방 통제

: 발생할 수 있는 위험을 식별하여 사전에 대처하는 능동적 통제

: 비인가자가 물리적 시설이나 설비에 접근할 수 없도록 하는 물리적 접근통제

: 비인가자가 정보통신망을 통해 자산에 접근할 수 없도록 하는 논리적 접근통제

ex) 보안정책, 직무 분리/순환, 암호화, 백신, 방화벽 등

탐지 통제

: 예방 통제를 우회하여 발생하는 각종 위험을 탐지하는 통제

ex) 보안감사, 접근 위반 로그, 침입탐지 등

교정 통제

: 탐지된 위험을 대처하거나 감소시키는 통제

ex) 데이터 백업/복구, 파일 복구를 위한 트랜잭션 로그, 재해복구센터 등

위험 구성 요소 간의 관계

- 위협, 취약성, 자산, 자산의 가치가 증가하면 위험을 증가시킨다

- 위험은 보안 요구사항을 현시(indicate)(나타내서 보여준다)한다.

-------------------------------------

업무 연속성 계획(BCP:Business Continuity Planning)

: 각종 장애 및 재해로부터 업무중단이 발생할 경우 최대한 빠른 시간 내에 업무를 복구함으로써 업무연속성을 유지하기 위한 계획 및 절차이다

* BCP 5단계 방법론

1. 프로젝트 범위 설정 및 기획 : 프로젝트 계획 수립, BCP 개발의 범위,조직,시간,인원 등을 정의

2. 사업영향평가(BIA, 업무 영향 분석)

3. 복구전략개발 : BIA 단계에서 수집한 정보를 바탕으로 복구자원 및 복구 방안들에 대한 평가 및 예상 비용 산정

4. 복구계획수립 : 실제 복구 계획을 수립하는 단계로 명시적인 문서화가 반드시 요구된다

5. 프로젝트 수행 테스트 및 유지보수 : 향후 수행할 테스트 및 유지보수 관리절차를 수립

* 업무 영향 분석(BIA:Business Impact Analysis)

: BCP의 핵심절차로 핵심업무를 파악하고 업무별로 전체 사업에 미치는 영향도를 분석해 장애 및 재해 시 복구 우선순위, 목표 복구시간/수준 을 결정하는 과정

* 복구 목표 시간(RTO:Recovery Time Objective) : 서비스를 복구하는데 까지 걸리는 최대 허용 시간

* 복구 목표 시점(RPO:Recovery Point Objective) : 서비스를 복구하였을 때, 유실을 감내할수있는 데이터의 손실 허용시점

재해복구계획(DRP:Disaster Recovery Planning)

: IT(정보기술) 서비스 기반에 대한 재해 복구계획

재해복구시스템(DRS:Disaster Recovery System)

: 재해복구계획(DRP)의 원활한 수행을 지원하기 위하여 평상시에 확보하는 인적/물적 자원과 이들에 대한 지속적인 관리체계가 통합된 것을 말한다

- 미러 사이트(mirror site)

: 주센터와 동일 수준의 시스템을 원격지 사이트(백업센터, 재해복구센터 등)에 구축 후 활성 상태로 실시간 동시 서비스를 제공하는 방식

: RTO는 0으로 (이론적으로는)즉시 복구된다

: 구축 및 유지비용이 많이 들고 주센터와 동일한 시스템을 평상시에도 운영중이어서 재해복구센터 운영 방안이 필요하다

- 핫 사이트(hot site)

: 주센터와 동일 수준의 시스템을 원격지 사이트(백업센터, 재해복구센터 등)에 구축 후 비활성 상태로 실시간 미러링을 통해 최신 데이터를 유지하는 방식

: RTO는 '수 시간 이내'이다

: 미러사이트에 비해 비용이 저렴하고 데이터를 최신 상태로 유지시킬 수 있지만 복구 절차가 필요하고 복구작업도 시간이 필요하다

- 웜 사이트(ware site)

: 주센터의 중요도가 높은 일부 시스템만 원격지 사이트에 구축하여 중요 업무에 대해서만 우선 복구하는 방식

: RTO는 '수일~수주 이내' 이다

: 핫 사이트에 비해 비용이 저렴하지만 데이터의 백업 주기가 길어(수시간~1일) 재해 시 데이터 일부 손실이 발생할수 있다

- 콜드 사이트(cold site)

: 데이터만 원격지에 보관하고 서비스를 위한 시스템은 확보하지 않거나 장소/전원시설/통신설비 등만을 최소환으로 확보하는 방식

: RTO는 '수주~수개월 이내' 이다

: 저렴하지만 시스템을 확보하기 위한 대책이 필요하고 많은 시간이 필요하며 복구의 신뢰성이 낮다

- 백업 서비스 : 응용 서비스 대행 기간과 계약을 체결하여 주센터의 일부 응용서비스를 백업하는 방식

- 상호 지원 계약 : 유사한 장비나 환경을 가진 기업간에 계약을 통해 재해 시 시설물을 사용하여 서비스를 제공할 수 있도록 상호 협정을 체결하는 방식

-------------------------------------

침해사고 대응

침해사고(정보통신망법 제2조) : 해킹, 컴퓨터바이러스, 논리폭탄(logic bomb), 메일폭탄, 서비스 거부 또는 고출력 전자기파 등에 의하여 정보통신망 또는 이와 관련된 정보시스템을 공격하는 행위로 인해 발생한 사태를 말한다

침해사고(정보통신기반보호법 제2조) : 전자적 침해행위로 인하여 발생하는 사태를 말한다. 해킹, 컴퓨터바이러스, 논리폭탄(logic bomb), 메일폭탄, 서비스 거부 또는 고출력 전자기파 등의 행위나 정상적인 보호/인증 절차를 우회하여 정보통신기반시설에 접근할 수 있도록 하는 프로그램이나 기술적 장치등을 정보통신기반시설에 설치하는 행위를 말한다

침해사고 대응 절차 7단계

1. 사고 전 준비

: 사고가 발생하기 전에 미리 침해사고대응팀(CERT)을 조직하고 대응을 준비하는 단계

2. 사고 탐지

: 정보보호/네트워크 장비, 통합보안관제 시스템 등에 의해 이상징후를 확인하고 침해사고를 식별하는 단계

3. 초기 대응

: 사고를 초기 조사하여 사고 정황에 대한 기본적인 사항을 기록, 침해사고대응팀 신고/소집 후 관련 부서에 통지하는 단계

4. 대응 전략 체계화

: 현재 상황에서 최적의 대응 전략을 결정하고 관리자의 승인을 획득하는 단계

: 초기 조사결과를 참고하여 소송이 필요한 사항인지를 결정하여 조사과정에 수사기관 공조 여부를 판단

5. 사고 조사

데이터 수집 : 네트워크 기반 증거, 호스트 기반 증거, 증인으로부터 수집된 기타 증거를 수집

(호스트 기반 증거는 휘발성 데이터가 사라지기 전에 수집하는것이 중요)

데이터 분석(포렌식 분석) : 로그파일, 시스템 설정 파일, 브라우저 히스토리 파일, 이메일 메시지/첨부파일 등 모든 수집된 정보를 이용하여 전체적인 조사를 수행하는 단계

6. 보고서 작성

: 의사 결정자가 쉽게 이해할 수 있는 형태로 사고에 대한 정확한 보고서를 작성하는 단계

7. 해결

: 향후 유사 공격을 식별 및 예방하기 위한 보안 정책을 수립하고 현재 문제가 되는 조직의 프로세스를 수정하는 단계

-------------------------------------

디지털 포렌식(Digital Forensic)

: 침해사고 발생 시 법적으로 유효한 증거를 디지털기기로부터 수집/분석/보관/제출 하는 등의 일련의 과정

* 디지털 포렌식의 기본원칙 ( [이]정재 무신연[기를 너무 잘해~] )

1. 정당성의 원칙 : 적법한 절차에 의해 디지털 증거를 수집하고 분석해야 한다

2. 재현성의 원칙 : 동일 조건에서 디지털 포렌식을 재현하면 항상 같은 결과가 나와야 한다

3. 무결성의 원칙 : 분석/보관 과정에서 위변조되지 않아야 한다

4. 신속성의 원칙 : 휘발성 특징이 있을 수 있기 때문에 가능한 신속하게 진행해야 한다

5. 연계 보관성 원칙(CoC:Chain of Custody)(보관의 연속성 원칙) : 디지털 증거의 '수집-이동-보관-분석-법정 제출' 까지의 일련의 단계에서 증거물 관리 주체들 간의 연속적인 승계 내역을 기록함으로써 디지털 증거가 최소 수집된 상태 그대로 어떠한 변경 없이 관리되었음을 입증해야 한다

* 디지털 포렌식 5단계 절차 : 사전준비 - 증거수집 - 보관 및 이송 - 조사 및 분석 - 보고서 작성

안티 포렌식(anti-forensic)

: 디지털 데이터를 조작/삭제/난독화 하여 디지털 포렌식을 방해하는 행위

(데이터 은폐 방식 : 데이터 암호화, 스테가노그래피 등)

(데이터 파괴 방식 : 디스크 와이핑, 드스크 디가우징 등)

* 디스크 와이핑 : 디스크에 저장된 데이터를 0,1 또는 랜덤한 값으로 여러번 덮어씌워 데이터를 복구할 수 없도록 만드는 기법

* 디스크 디가우징 : 전용 장비를 이용하여 디스크의 자성을 모두 제거하여 사용할 수 없는 상태의 디스크로 만드는 기법

휘발성 데이터 분석

(윈도우 시스템 내장 명령 사용 예시)

시스템 날짜와 시간 : date /t & time /t (원래 date/time은 설정하는 명령어로 /t를 붙여야 현재 시간이 나옴)

시스템 기본 정보 : hostname(호스트이름), whoami(현재 사용자), ver(운영체제 정보), systeminfo(시스템 정보)

네트워크 설정 정보 : ipconfig /all

시스템에 열린/연결된 네트워크 정보 : netstat -anob (o는 pid 확인, b는 프로세스 실행파일명 확인)

현재 연결된 원격 시스템 공유자원(폴더) 목록 출력 : net use

현재 자신의 공유자원(폴더) 목록을 출력 : net share

현재 대상 시스템에 연결된 모든 세션 정보를 출력 : net session

시스템에 동작중인 프로세스 목록 수집 : tasklist (리눅스에서 ps 와 같은 명령어)

DNS 캐시 정보 확인 : ipconfig /displaydns

ARP 캐시 정보 확인 : arp -a

라우팅 테이블 정보 확인 : netstat -rn

-------------------------------------

공통평가기준(CC : Common Criteria)

: 정보시스템(IT 제품)의 보안성을 평가하기 위한 기준을 정의한 국제 표준(ISO/IEC 15408)

: 미국 TCSEC + 유럽 ITSEC = CC

CC인증 구성 요소

- 평가대상(TOE : Target Of Evaluation) : 정보시스템의 보안성 평가범위를 정의

- 보호 프로파일(PP : Protection Profile) : 평가 대상(TOE) 유형별 보안 기능 요구사항을 기술한 문서

- 보안목표 명세서(ST : Security Target) : 평가 대상(TOE)의 세부 보안 기능 요구사항과 구현 내용을 기술한 문서

- 평가보증등급(EAL : Evaluation Assurance Level) : 평가대상(TOE)의 보증 수즌을 판단하는 척도를 정의한 등급

(EAL 1 최저등급부터 EAL 7 최고 등급까지 있으며 등급이 높아질수록 보증 수준이 높아짐을 의미한다)

-------------------------------------

사회공학 기법

: 사람들 사이의 신뢰 관계를 바탕으로 사람들을 속여 보안 절차를 무너트리꼬 비기술적인 수단으로 정보를 탈취

* 인간 기반 공격

: 직접적인 접근, 도청/엿듣기, 쓰레기통 뒤지지, 어깨너머로 훔쳐보기

* 컴퓨터 기반 공격

: 버려진 하드디스크/컴퓨터 분석, 피싱, 파밍, 스미싱 등

-------------------------------------

정보보호 및 개인정보보호 관리체계(ISMS-P) 인증

: 정보보호 및 개인정보보호를 위한 일련의 조치와 활동이 인증기준에 적합함을 한국인터넷진흥원 또는 인증기관이 증명하는 제도를 말한다

: 정보보호 관리체계(ISMP) + 개인정보보호 관리체계(PIMS) = ISMS-P

: 크게 '1.관리체계 수립 및 운영(16개)', '2.보호대책 요구사항(64개)', '3.개인정보 처리단계별 요구사항(22개)'으로 구성

* 관리체계 수립 및 운영(16개)

: 관리체계 기반마련, 위험관리, 관리체계 운영, 관리체계 점검 및 개선 의 4개분야 16개 인증기준으로 구성

: PDCA 사이클에 따라 지속적이고 반복적으로 실행(Plan/계획, Do/실행, Check/점검, Act/개선)

(주요 인증기준)

- 최고경영자는 정보보호 및 개인정보보호 관리체계의 수립과 운영활동 전반에 경영진의 참여가 이루어질 수 있도록 보고 및 의사결정 체계를 수립하고 운영하여야 한다

- 최고경영자는 정보보호 업무를 총괄하는 '정보보호 최고책임자'와 개인정보보호 업무를 총괄하는 '개인정보보호 책임자'를 예산 인력 등 자원을 할당할 수 있는 임원급으로 지정하여야 한다

- 최고경영자는 정보보호와 개인정보보호의 효과적 구현을 위해 실무조직, 조직 전반의 정보보호와 개인정보보호 관련 주요 사항을 검토 및 의결할 수 있는 위원회, 전사적 보호활동을 위한 부서별 정보보호와 개인 정보보호 담당자로 구성된 협의체를 구성하여 운영하여야 한다

- 조직의 핵심 서비스와 개인정보 처리 현황 등을 고려하여 관리체계 범위를 설정하고 관련된 서비스를 비록하여 개인정보 처리 업무와 조직,자산,물리적 위치등을 문서화하여야 한다

- 정보보호와 개인정보보호 정책 및 시행문서를 수립/작성하며, 이때 조직의 정보보호와 개인정보보호 방침 및 방향을 명확하게 제시하여야 한다. 또한 정책과 시행문서는 경영진의 승인을 받고, 임직원 및 관련자에게 이해하기 쉬운 형태로 전달하여야 한다

- 조직의 업무특성에 따라 정보자산 분류기준을 수립하여 관리체계 범위 내 모든 정보자산을 식별/분류하고, 중요도를 산정한 후 그 목록을 최신으로 관리하여야 한다

- 관리체계 전 영역에 대한 정보서비스 및 개인정보 처리현황을 분석하고 업무 절차와 흐름을 파악하여 문서화하며, 이를 주기적으로 검토하여 최신성을 유지하여야 한다

- 조직의 대내외 환경분석을 통해 유형별 위협정보를 수집하고 조직에 적합한 위험 평가 방법을 선정하여 관리체계 전 영역에 대하여 연 1회 이상 위험을 평가하며, 수용할 수 있는 위험은 경영진의 승인을 받아 관리하여야 한다

- 수용가능한 목표 위험수준(DoA)을 정보보호 최고책임자, 개인정보 보호책임자 등 경영진의 의사결정에 의하여 결정하고 위험수준을 초과하는 위험은 식별하고 문서화한다

- 위험평가 결과에 따라 식별된 위험을 처리하기 위하여 조직에 적합한 보호대책을 선정하고, 보호대책의 우선순위와 일정/담당자/예산 등을 포함한 이행계획을 수립하여 경영진의 승인을 받아야 한다

* 보호대책 요구사항(64개)

: 정책/조직/자산 관리, 인적 보안, 외부자 보안, 물리보안, 인증 및 권한관리, 접근통제, 암호화 적용, 정보시스템 도입 및 개방 보안, 시스템 및 서비스 운영관리, 시스템 및 서비스 보안관리, 사고 예방 및 대응, 재해복구 로 12개의 분야로 구성

* 개인정보 처리단계별 요구사항(22개)

: 개인정보 수집 시 보호조치, 개인정보 보유 및 이용 시 보호조치, 개인정보 제공 시 보호조치, 개인정보 파기 시 보호조치, 정보주체 권리보호 로 5개의 분야로 구성

-------------------------------------

'학습 > 알기사 정보보안기사 정리' 카테고리의 다른 글

| 9. 침해사고 유형별 시나리오 및 취약점 (0) | 2024.10.23 |

|---|---|

| 8. 보안장비 (1) | 2024.10.21 |

| 7. 서버 보안 (1) | 2024.10.18 |

| 6. 애플리케이션 보안 (0) | 2024.10.13 |

| 5. 네트워크 보안 (1) | 2024.10.05 |